水務行業是指由原水、凈水、管網、供水、節水、排水、污水處理及水資源回收利用等構成的產業鏈;是在中國乃至世界上所有國家和地區最重要的城市基本服務行業之一,日常的生產、生活都離不開城市供水。

水務行業在其生產各環節涉及以下工業控制系統:

1) 原水供應環節:水庫監控系統、泵站自動化監控系統;

2) 自來水制水環節:水廠自動化生產控制系統;

3) 自來水供水環節:供水調度系統;

4) 防汛排水環節:城市防汛排澇監控系統;

5) 供水管網環節:泵站監控系統;

6) 污水處理環節:污水及再生水自動化控制系統;

7) 污泥處置環節:餐飲垃圾預處理與污泥預處理系統(餐飲垃圾預處理主要內容為分選、打漿與提油,污泥預處理主要為熱水解);

8) 海綿城市建設:海綿城市在線監測系統。

近年來,國內外網絡安全形式日趨嚴峻,針對水務行業工業控制系統的網絡安全攻擊時有發生,2020年4月,以色列供水部門的工業控制系統遭受大規模網絡攻擊,以色列國家網絡管理局負責人表示“網絡空間的寒冬正在到來”。此外,隨著我國《網絡安全法》、《數據安全法》、“等級保護2.0”和《關鍵信息基礎設施安全保護條例》等法律法規的發布,水務行業網絡安全合規建設勢在必行。2016年7月,中央網信辦頒布的《關鍵信息基礎設施確定指南》(試行)中指出水利樞紐運行及管控、長距離輸水管控、城市水源地管控,市政的水供應管理、污水處理等為關鍵業務,達到一定規模所運行的系統即為關鍵信息基礎設施。

天融信結合在水務行業的項目經驗,從管理和技術兩個方面分析水務行業工業控制系統所面臨的安全問題,并提出對應整改建議。

01 管理側存在的問題

問題 1答:未形成完善的網絡安全管理體系

在網絡安全工作中,管理體系建設和技術防護體系建設需兩者兼備,一個行之有效的網絡安全管理機制能統籌各方資源,協調推進綜合安全防護堡壘的建設。在實際工作中,水務行業在網絡安全責任制的落實、安全管理機構設置、安全管理制度建設和安全人員配比等皆未完善,需要進一步強化落實。

整改建議:水務企業應梳理國家法律法規和黨內法規的各項網絡安全要求,以落實網絡安全責任制為抓手,對標等級保護2.0和ISO27001信息安全管理體系,參考P2DR模型、美國IISF及德國工業4.0安全框架,建立安全管理機構、制度,配備相應人員,并且應有具體指標考核要求,最終形成一個網絡安全管理的PDCA循環。

問題 2答:缺少專業性的網絡安全管理人員

水務企業專業性的網絡安全管理人員不足,特別是能同時兼顧傳統安全和工業控制系統安全的管理人員。兩者看問題角度各不同,傳統安全管理人員從IT的角度出發,遵循的原則依次是保密性、完整性和可用性,而工業控制系統安全則以可用性為主,要求網絡安全管理員在工業控制系統安全建設時需熟知工業生產的業務特性。

整改建議:企業可以加強網絡安全普適性內容培訓,開展安全技能的實訓和認定工作,結合“業務”與“安全”,借助天融信崗位技能培訓賦能體系,培養起本單位的專業安全管理人員團隊。

問題 3答:網絡安全意識有待提高

水務企業的網絡安全意識有待提高,安全防護“三同步”原則理解不到位,重發展輕安全的現象普遍存在。此外,對釣魚郵件、弱密碼、U口隨身WI-FI威脅引入等攻擊的防范意識不足。

整改建議:可開展網絡安全意識培訓,培訓的對象可分為管理層和普通員工,內容可包括合規性政策解讀、常見安全攻擊防護和攻防演示等。建議每年可至少開展一次。另外,可利用好每一年的“國家網絡安全宣傳周”,開展小視頻宣傳、易拉寶、知識競答等多種形式活動。

02 技術側存在的問題

問題 1答:網絡架構安全設計不規范

水務工業控制系統在網絡架構上存在四個方面的問題,一是網絡可用就行,沒有區分匯聚層、接入層,只要發生蠕蟲、泛洪等攻擊即可癱瘓網絡;二是工業控制主機和辦公終端共用一臺交換機,容易引入來自互聯網層面的威脅;三是沒有劃分安全邊界,工控網和辦公網任意互訪。四是網絡內部沒有任何監測手段,無法感知內部安全現狀和及時發現違規行為。

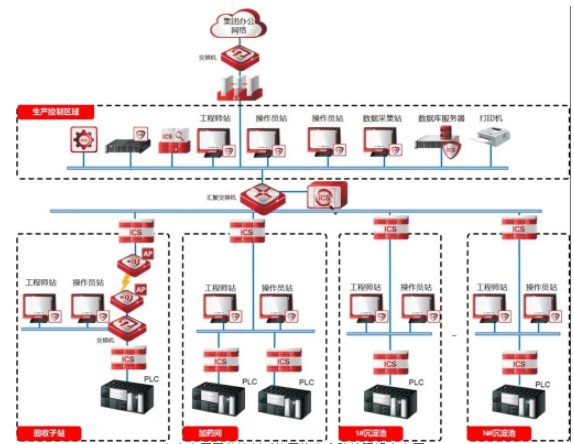

整改建議:需要將水務工業控制系統網絡進行安全域劃分,明確區分非控制區與控制區。以安全域為最小管理單元,在邊界采用安全防護設備來實現隔離,并通過安全策略的配置以及協議的深度解析來實現系統間數據的安全傳輸及非授權訪問行為的阻斷。最后輔以工控入侵及安全監測手段,對網絡、系統、安全設施運行日志等進行實時監測,及時發現各種違規行為以及病毒、黑客等攻擊行為。自來水廠工業控制系統網絡安全防護建設參考圖

自來水廠工業控制系統網絡安全防護建設參考圖

問題 2答:工控主機缺少防護

水務工業控制系統部署著若干的服務器、操作員站等主機終端,運行著控制系統相關服務數據與應用程序,其重要性不言而喻。然而主機終端存在的系統漏洞、應用軟件漏洞、弱口令、未經授權訪問及移動存儲介質濫用等安全隱患,直接影響著主機終端的正常運行及控制系統的安全穩定。

整改建議:水務工業控制系統內主機運行的軟件、進程、服務等比較固定,且較少連接互聯網,傳統的終端防病毒軟件無法應對此類特殊應用場景,并且存在工業應用軟件中的進程、服務等被防病毒軟件誤殺的可能性。因此采用基于“白名單”機制進行工控主機的安全防護,相比傳統的防病毒軟件更適用于水務工業控制系統的環境,可從根本上解決主機安全問題。

問題 3答:未管控應用軟件訪問

水務工業控制系統中的應用軟件存在如賬號密碼共享、弱密碼和默認密碼、配置管理不規范、無安全審計措施等諸多安全隱患。這些隱患隨著系統的投入運營就一直存在,一旦黑客有機會入侵到工業網,就能輕而易舉的獲取到應用軟件的控制權,其破壞所引起的后果將是極其嚴重的。

整改建議:水務工業控制系統的應用環境區別于傳統IT環境,其應用多為工業控制所需特定應用,解決問題的核心是重點保護業務系統應用環境,通過工業行為審計設備學習現場環境,結合關鍵業務類型形成業務規則庫,形成基于行為的安全防護機制。同時針對業務系統的應用賬號、設備等基于最小權限原則進行管控,根據不同業務系統進行細粒度劃分,嚴格控制業務系統的訪問。

問題 4答:未考慮數據安全問題

水務工業控制系統中的實時數據庫、歷史數據庫存在諸多安全隱患,如數據庫非授權訪問、數據泄露、數據串改等。一旦數據被非法訪問或遭受攻擊,造成數據丟失、數據篡改將直接影響上層應用及整個系統的正常運行。此外,9月1日《數據安全法》正式實施,等級保護測評報告模版(2021版)啟用,將數據作為獨立的測評對象,因此必須要考慮數據安全的建設。

整改建議:以數據業務屬性為基礎進行分類,同時將傳統基于五元組的訪問控制粒度細化,結合數據地址分布與數據分類結果推導合理的訪問行為,形成監測預警為輔的安全配方,從數據采集、傳輸、存儲、處理、交換共享與公開披露、歸檔與銷毀等多角度進行安全防護。

問題 5答:未建設運營安全監管中心

水務工業控制系統未建設運營安全監管中心,導致無法集中收集、存儲、分析各類安全數據信息,以及實時監測網絡內發生的安全攻擊;無法追蹤溯源網絡入侵行為、病毒、業務訪問異常等問題,不能及時發現安全防護的脆弱面,從而導致木桶效應的發生。

整改建議:水務企業運營安全監管中心可作為生產控制系統網絡安全狀況的健康監測手段,是實現安全監測、分析、響應和管理的數據基礎,同時為各水廠的安全技術防護體系提供策略聯動以及策略優化等安全能力。

天融信基于多年水務行業安全建設實踐經驗,著眼工業控制系統安全本質,以水務行業業務特性為中心,明確識別水務行業工業控制設施,結合縱深防御的原則構建了面向水務行業的工業互聯網網絡安全綜合防護體系。同時,天融信通過工業互聯網安全防護、安全檢測、主機安全、應用安全、數據安全等安全技術的協同共生,針對水務行業存在的安全問題提出整改建議,為構筑水務行業縱深防御安全防護體系提供建設思路。

- 關鍵詞標簽:

- 天融信 工業控制系統 網絡安全