01 前言

隨著信息化持續發展、攻防演習的實戰化、常態化,威脅誘捕類產品得到了廣泛關注。蜜罐(honeypot)技術是一種通過虛假資源誘騙入侵者,從而采集入侵者攻擊數據和攻擊行為以達到保護真實主機的誘騙技術。在傳統的攻防演習中,蜜罐面向攻擊行為展示了優秀的誘捕和溯源能力,在現代化安全運營中,也同樣扮演著重要角色。因此近年來越來越多的安全廠商將資源投入到該技術領域。

蜜罐系統存在的意義在于混淆攻擊者的真實目標,不承擔正常業務功能,因此任何與蜜罐的交互行為都可以認為是攻擊行為。分析蜜罐的攻擊數據包對研究攻擊者的攻擊行為、提取攻擊特征具有重要意義。誘騙攻擊者掃描、攻擊蜜罐可以有效拖延入侵者對真實目標的攻擊進程,為防御者分析和反制爭取寶貴時間。

不僅如此,蜜罐系統還可以聯動IPS、防火墻等其他安全產品,強化企業主動防御能力。除了各種商業蜜罐外,目前有很多種開源蜜罐系統可以提供給安全運營人員使用,本文從各色開源蜜罐系統中,選取了三款有代表性的開源蜜罐系統給大家介紹。

02 蜜罐類型劃分

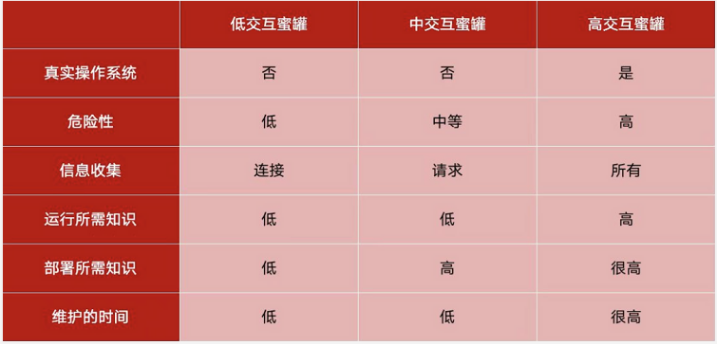

如按照蜜罐和攻擊者的交互程度劃分,可以將蜜罐分為三種不同類型,分別是低、中、高型交互性蜜罐,目前商業蜜罐產品一般為中高交互型蜜罐,開源蜜罐產品一般為中低交互型蜜罐。

低交互型蜜罐:

一般認為是對系統提供服務的模擬,只能與攻擊者做簡單交互,能夠獲取的信息較少,但也相對安全。

中交互型蜜罐:

一般認為是對真實系統的模擬,相當于一個經過修改的操作系統。交互性更高可以捕獲更多攻擊信息,存在被入侵的風險。

高交互型蜜罐:

極大程度和攻擊者進行交互以收集更多攻擊信息。一個高交互型蜜罐可以看做一個真實的操作系統。但高交互蜜罐一般價格昂貴,部署和維護難度相對較高。也存在一定的安全風險。

(不同交互級蜜罐比較)

03 開源蜜罐搭建使用測評

3.1 Kippo

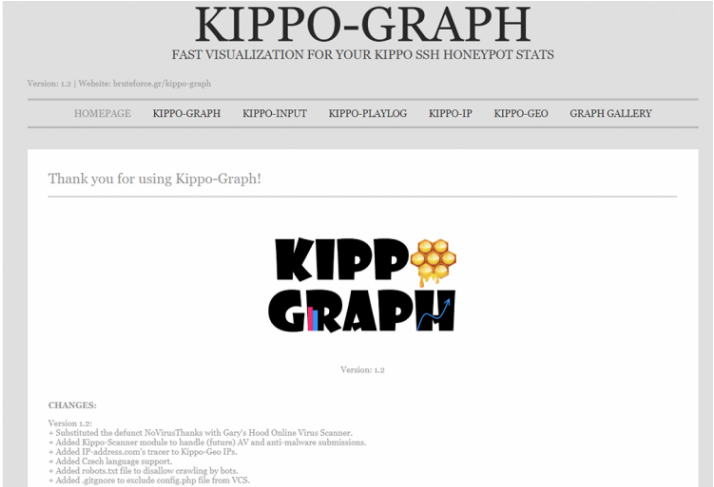

Kippo是一款中等交互的SSH蜜罐工具,帶有圖形化界面,可以在瀏覽器中查看登錄的IP、攻擊操作及統計報表。當攻擊者拿到了蜜罐的SSH口令后可以登錄到蜜罐服務器執行一些常見的Linux命令,Kippo支持對文件系統目錄的完全偽裝:

允許攻擊者對文件增刪改查;

包含一些高誘惑性的偽裝文件,如/etc/passwd、/etc/shadow等。

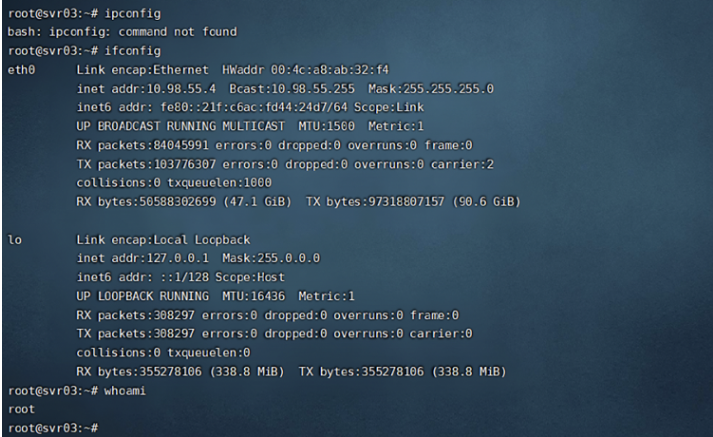

Kippo基于Python實現,跨平臺性好,支持Windows以及各種Linux/Unix操作系統,安裝部署簡單。運行成功后,使用ssh的默認弱口令遠程登錄并執行命令,在蜜罐中可以執行基本的Linux的命令如ifconfig、whoami等。

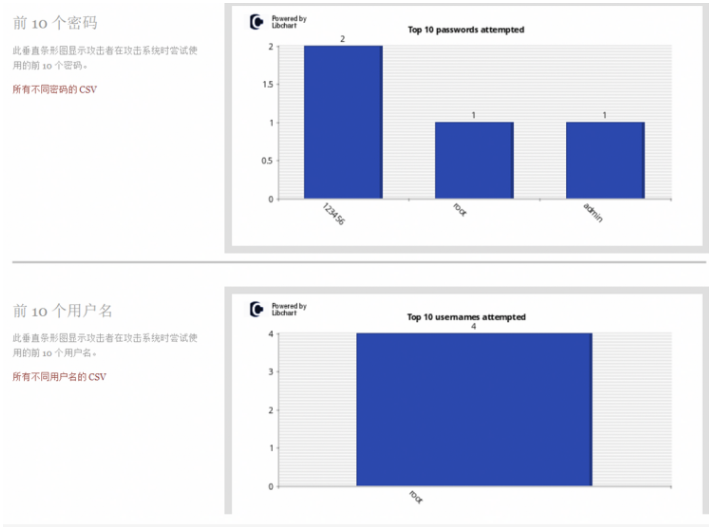

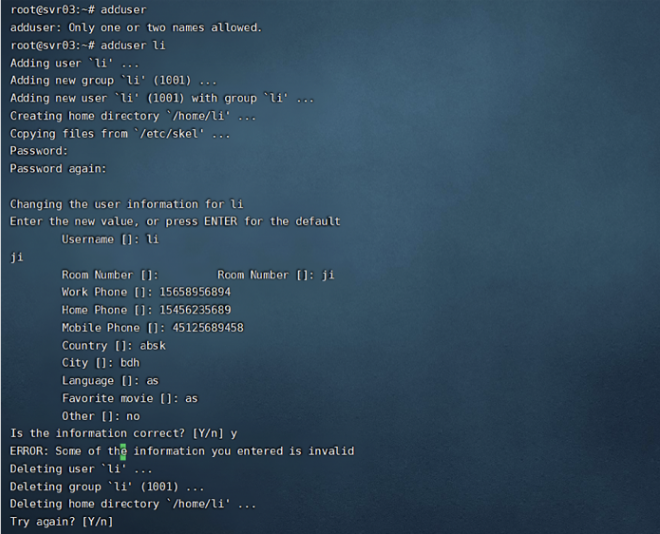

登錄過程使用的賬號密碼都可以記錄溯源,如下圖:

Kippo蜜罐捕獲的日志除了本地保存之外,還可以通過源碼目錄下的dblog/mysql.py導入到MySQL數據庫中以供分析人員進一步分析。不足之處是添加用戶功能過程太復雜,而且非常容易失敗。

總結:

Kippo是一款上手容易性能優秀的開源蜜罐產品,提供了一個高度偽裝的shell;具有發現并監測SSH口令爆破攻擊及進一步控制攻擊行為的能力;有圖形化的攻擊統計管理平臺,方便監測統計網絡環境情況。缺點是命令太少,添加用戶過程復雜且容易失敗,模擬環境與真實環境相比具有一定差異。

3.2 HFish

Hfish是一款比較強大的開源低交互Web蜜罐,基于 Golang + SqlLite開發,使用者可以在 Win + Linux 上快速部署一套釣魚平臺,其中包含了多種仿真服務,如:redis、ssh、telnet、web服務等,可以捕獲攻擊指令。

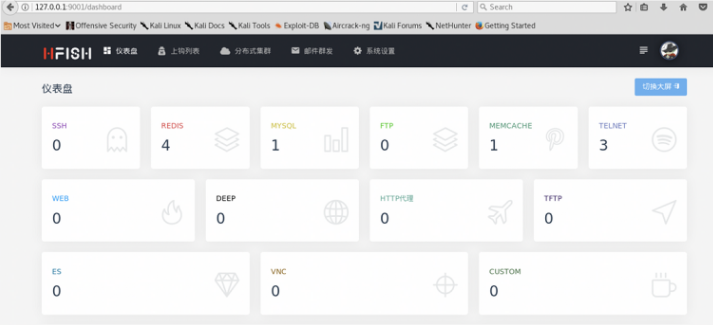

啟動成功后,直接通過瀏覽器訪問 IP:9001 端口即可進行訪問,默認登陸賬號/密碼為admin/admin。界面如下:

登錄成功后使用掃描器進行掃描,模擬攻擊行為,在攻擊詳情中會記錄所有對蜜罐的訪問請求,包括正常請求、攻擊行為、暴力破解等。

可以看到,ssh訪問模擬攻擊登錄蜜罐后賬號密碼都會被記錄。

wordpress欺騙服務界面如下圖,攻擊者訪問登錄9000端口的web頁面進行登錄操作會記錄到后臺中,但這是一個靜態頁面,是無法登錄成功的。

總結:

是一款集中式低中交互蜜罐,簡單有效;

支持SSH、FTP、TFTP、MySQL、Redis、Telnet、VNC、Memcache、Elasticsearch、Wordpress、OA系統等10多種蜜罐服務,支持用戶制作自定義Web蜜罐;

支持多平臺安裝Linux x32/x64/ARM、Windows x32/x64平臺,兼容性較好。

3.3 bap

bap 是一款低交互web服務蜜罐,通過制作的web登錄頁面誘導攻擊者攻擊,可以記錄HTTP基本身份驗證憑據以及訪問日志。

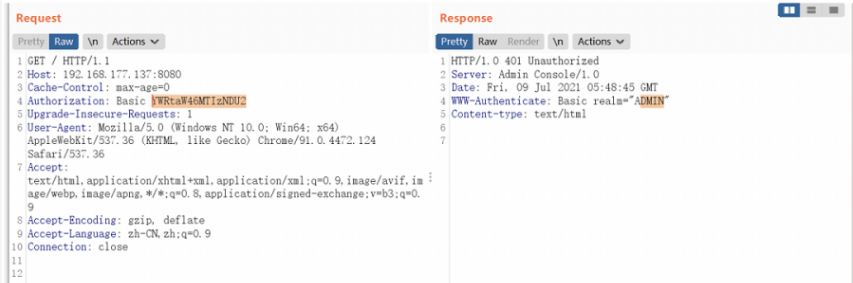

部署bap蜜罐并訪問蜜罐地址,瀏覽器web顯示為如下登錄認證頁面:

使用抓包工具分析登錄過程,登錄抓包查看數據包,查看響應發現登錄驗證直接跳到原來登錄界面,不提示任何消息回顯:

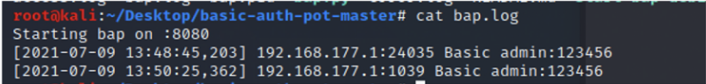

登錄驗證記錄會記錄到pot.log文件:

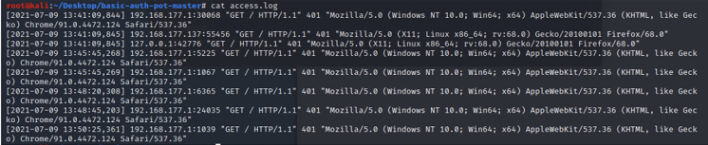

訪問日志記錄到access.log文件:

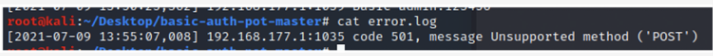

服務器錯誤日志記錄到error.log文件:

總結:

bap可以捕捉到賬號和密碼以及訪問的日志;

部署簡單方便,消耗資源較少;

和真實環境有明顯差別,容易被識別繞過。

04 總結

傳統的基于IP的溯源方法對攻擊者的身份信息獲取十分有限,很難及時進行有效溯源和反制。蜜罐系統則給了防守方反制的機會,通過蜜罐里預設的反制手段,主動獲取攻擊者主機或者網絡的信息,來更準確的定位攻擊者的身份,實現更精準的溯源。

在國內外,許多的開源蜜罐為構建安全網絡世界做出了重要貢獻,蜜罐不僅展示出了優秀的誘捕和溯源能力,在現代化安全運營中,同樣扮演著重要角色,對企業安全防護能力建設有非常重要的實際意義。

- 關鍵詞標簽:

- 天融信 蜜罐技術 優質開源蜜罐測評