文章來源:先知社區(牛愛花)

原文地址:https://xz.aliyun.com/t/10442

0x01 前言

最近看到了關于很多紅隊方面的文章,如何進行信息收集,從單一目標或多個目標中進行快速查找漏洞。今天提供一種針對較多資產或目標的情況下進行批量識別目標框架進行針對性漏洞挖掘的方式。用得好可能其它隊伍還在辛辛苦苦打點的時候,你已經進內網了。

0x02 正文

最近 EHole 更新了3.0版本,提供了 finger 與 fofaext 參數,fofaext參數主要從fofa進行批量獲取 IP 的端口情況,而 finger 則進行批量進行指紋驗證識別。目前開源的指紋將近1000條,基本上都是比較常遇到的系統,另外 finger 參數則可以直接識別下面格式的地址:

IP:PORT

HTTP(s)://URL

HTTP(s)://IP

HTTP(s)://IP:PORT

在紅隊場景下首先對多個目標進行了資產收集,如同時幾千上萬個IP,如何快速的從這些資產中進行獲取重要的系統或者直接能 RCE 的系統呢?

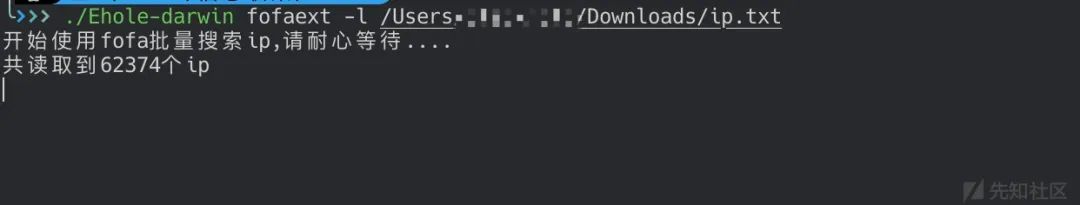

可以先從fofa進行批量提取IP+PORT:

./Ehole-darwin fofaext -l /Users/r1ng/Downloads/ip.txt

測試六萬個IP從FOFA提取大約需要15-20分鐘左右。提取后會自動生成 results.xlsx 文件。

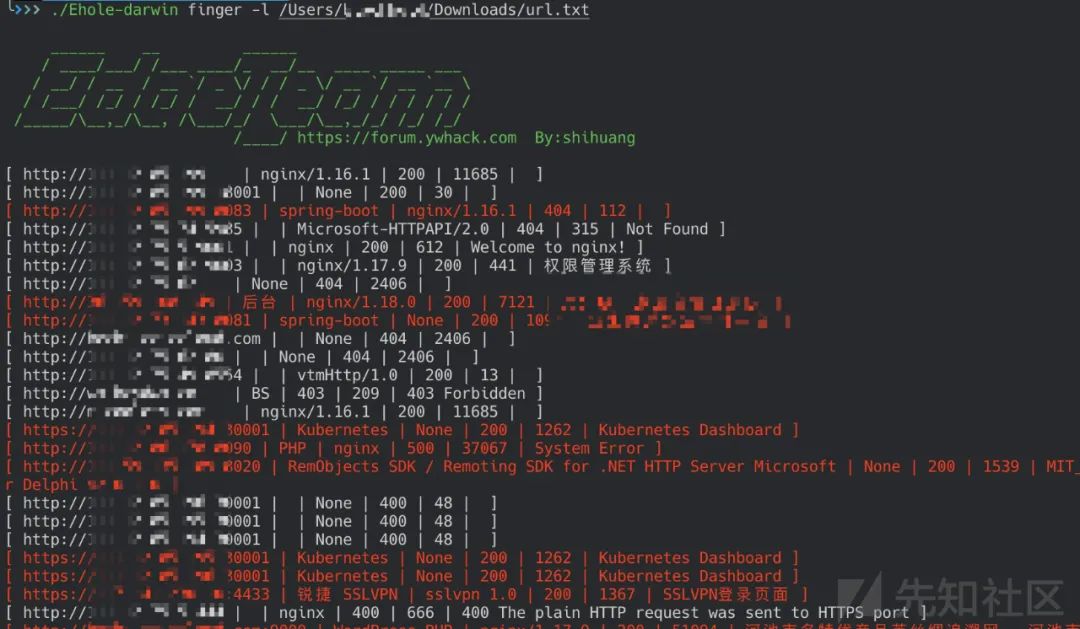

隨后可直接將 host 列 copy 至 txt 文本中進行識別重要的系統(最終獲取HTTP服務將3萬條,識別10分鐘左右):

PS:指紋可自定義添加,如手里有某個系統的 0day 可指定添加指紋進行識別。

./Ehole-darwin finger -l /Users/r1ng/Downloads/url.txt

最終輸出的效果如下:

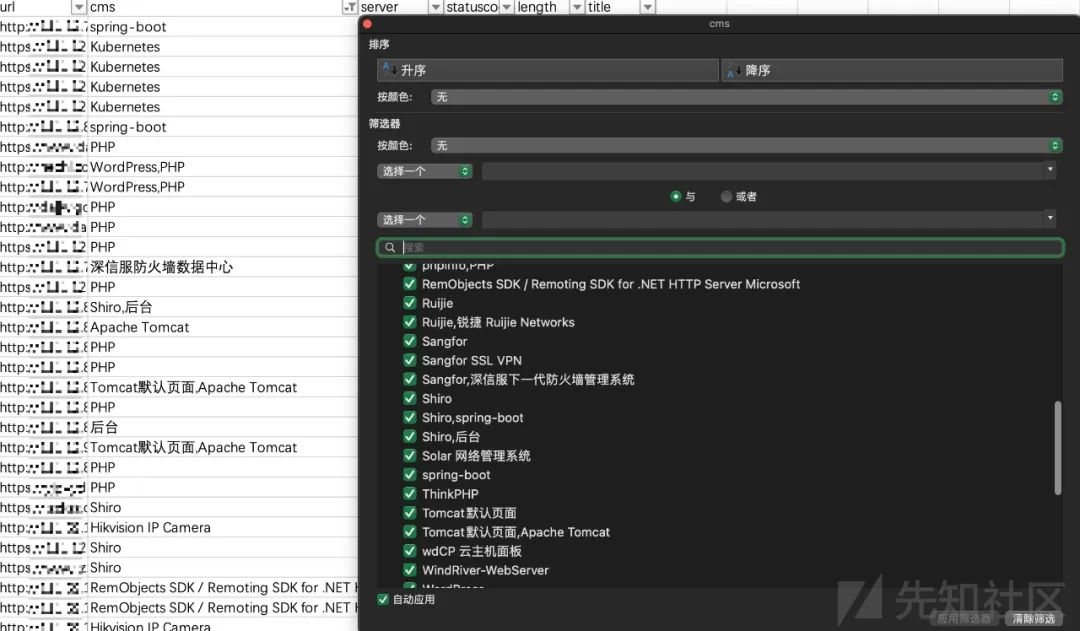

各類重點系統可直接進行篩選后按指定目標進行攻擊獲取權限,比如shiro:

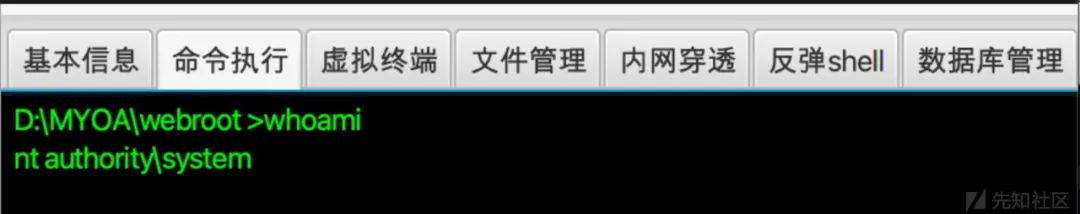

某OA:

海康威視 rce等:

........

接下來就可以進入內網隨意發揮了~

0x03 總結

在紅隊作戰中,信息收集是必不可少的環節。EHole可以幫助紅隊人員快速從網絡中以及大量雜亂的資產中精準定位到易被攻擊的系統和脆弱資產,從而實施進一步攻擊。

EHole項目地址:

https://github.com/EdgeSecurityTeam/EHole

- 關鍵詞標簽:

- 天融信 網安工具 紅隊快速批量打點