近年來,網絡安全形勢日益嚴峻,其中供應鏈攻擊事件呈現指數級增長,越來越多的黑客將供應鏈攻擊視為突破現有安全防御的最佳切入點,據研究機構Gartner預測,到2025年有45%的企業將會遭受供應鏈攻擊。

1、什么是供應鏈攻擊?

供應鏈攻擊是指供應鏈發起的網絡攻擊,通過感染合法應用發送惡意軟件來訪問源代碼、構建過程或更新機制,并通過供應鏈將攻擊延伸至相關的合作伙伴和下游客戶。

2、供應鏈攻擊為什么如此危險?

通常被惡意代碼感染的軟件已通過受信任的供應商生成和發布,可以獲得簽名和認證,因此惡意代碼以應用相同的信任和權限運行工作,并與業務軟件進行頻繁交互。

3、供應鏈攻擊方式有哪些?

根據近兩年發生的真實軟件供應鏈攻擊事件來看,入侵者采用的攻擊方式包含系統后門、開源軟件漏洞、云基礎設施安全漏洞、供應商自有設備(BYOD)漏洞等方式。

不難看出,供應鏈攻擊帶來影響幾乎是無限的,那么我們如何抵御供應鏈攻擊呢?天融信建議在供應鏈合作中,企業應該遵循零信任原則,全面審核供應鏈產品與服務的安全,增加安全防護意識,另外擴展防護層次,加強對環境內部的檢測和響應能力。

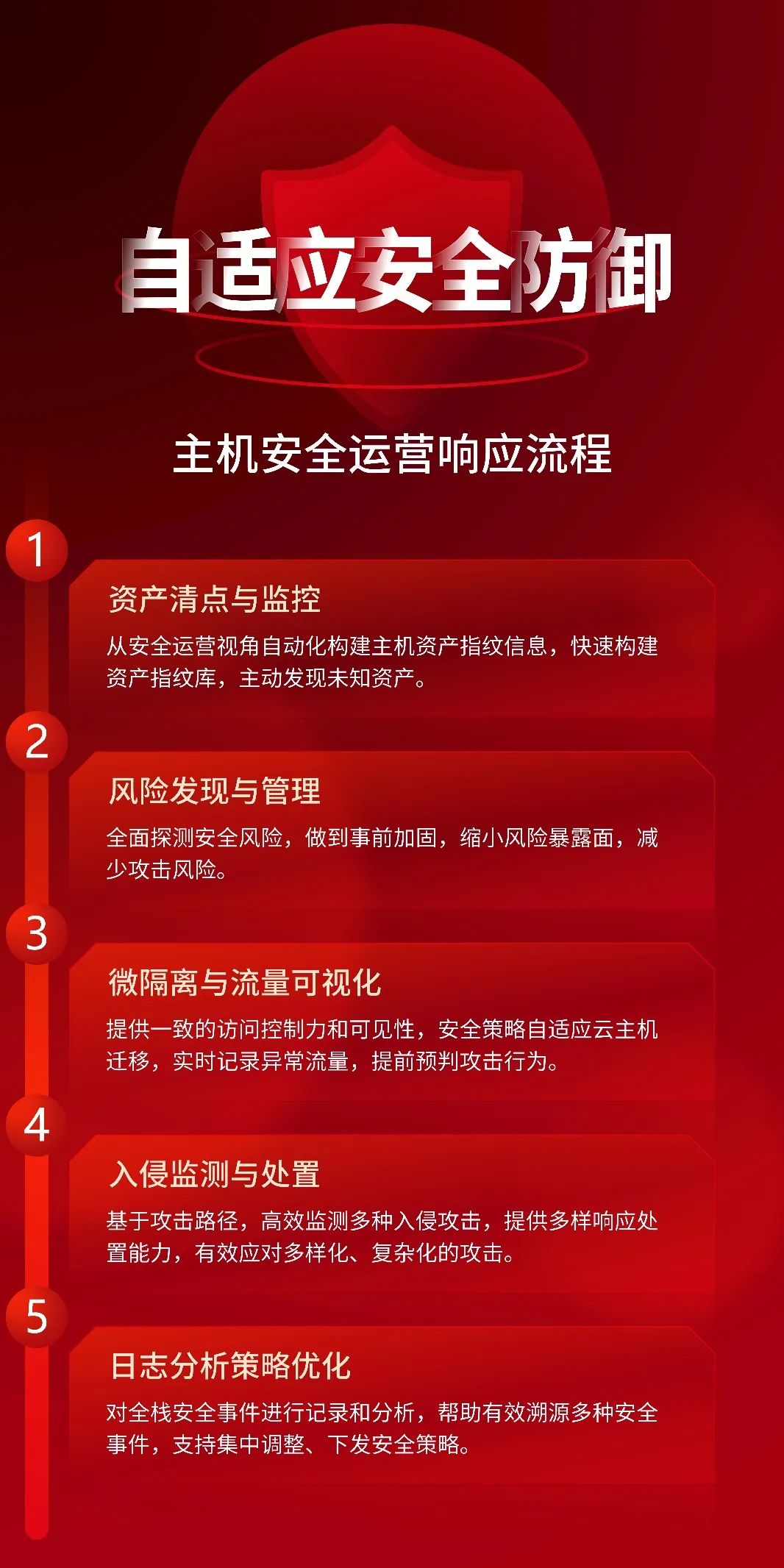

主機是承載業務系統與數據的重要載體,是攻擊者入侵的最后重要靶標,因此需在主機部署具備安全閉環的入侵檢測系統,實現事前可以主動發現風險,事中檢測來自供應鏈的惡意文件和行為,事后對其攻擊行為進行處置響應和策略優化。天融信通過自適應安全防御系統在主機側搭建具備安全閉環的主機安全防護體系,融合自適應安全架構和CWPP核心理念,全面加強安全監控、安全分析和響應能力,幫助客戶實現有效預測安全風險,精準感知安全威脅,快速阻斷威脅入侵。

目前,天融信自適應安全防御系統已在多個實戰場景中運用,接下來讓我們來看看它的實戰日記吧!

2022年9月xx日

實戰日記

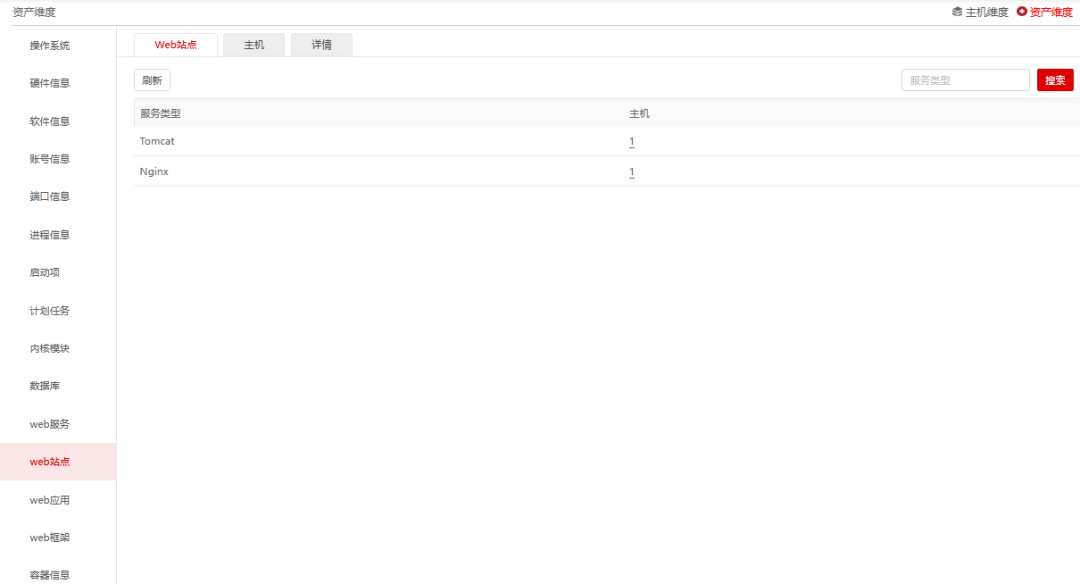

天融信自適應安全防御系統成功部署上線,上線后便快速地從安全運營角度構建了主機資產指紋庫,清點了Web服務、Web站點、Web應用、Web框架、數據庫等應用資產。

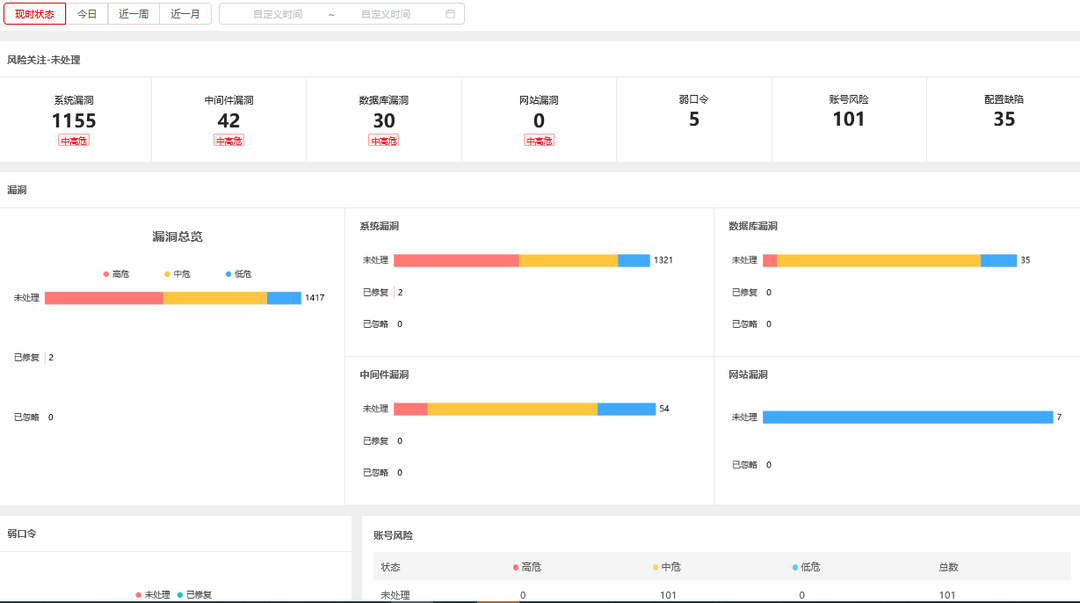

隨后對全網主機發起深度巡檢,發現了多個系統漏洞、數據庫漏洞和中間件漏洞。

此時,突然監測到兩臺主機分別出現Webshell后門和暴力破解的告警!接下來是一場時間爭奪戰。

●1分鐘后,通過威脅監測對Webshell后門進行查殺,阻止進一步擴散。

●2分鐘后,鎖定暴力破解事件影響范圍。

●1小時后,對受影響主機進行全面分析,最終確認此事件因某軟件存在的漏洞引發,攻擊者借此發起供應鏈攻擊。隨后天融信自適應安全防御系統對主機進行了安全加固,對惡意文件實時監控、端口掃描、反彈shell等入侵行為進行實時監控,并結合資產管理和風險發現能力,梳理惡意賬號、弱口令、系統漏洞、應用漏洞等安全風險,有效助力事前安全加固,提升攻擊門檻。

至此,安全人員通過具備安全閉環的天融信自適應安全防御系統成功阻止了這場供應鏈攻擊行為。

一張圖總結自適應安全運營流程

TOPSEC

供應鏈攻擊正成為危害最大的網絡威脅之一,供應鏈的各個環節都可能成為攻擊者的攻擊窗口。未來,天融信將持續推動維護供應鏈安全的建設,致力于網絡安全保障體系建設,為客戶提供完善的產品服務化體驗,助力國家網絡安全產業健康與可持續發展。

- 關鍵詞標簽:

- 天融信自適應安全防御系統 網絡安全 攻防實戰