Cacti是一套基于PHP,MySQL,SNMP及RRDTool開發的開源網絡流量監測圖形分析工具,提供了非常強大的數據和用戶管理功能,可以指定每一個用戶查看樹狀結構、host以及任何一張圖。

近日,天融信阿爾法實驗室監測到互聯網上公開發布了關于Cacti存在命令執行漏洞的消息。該漏洞存在于“remote_agent.php”文件中,攻擊者無需身份驗證即可訪問此文件。攻擊者可利用get_nfilter_request_var()函數檢索的參數$poller_id,來滿足poller_item =POLLER_ACTION_SCRIPT_PHP條件,觸發proc_open()函數,從而導致命令執行。漏洞利用成功后,未經身份驗證的攻擊者可以在運行 Cacti 的服務器上執行任意代碼,其危害之大,后果不堪設想,建議客戶盡快開展自查并更新至最新版本或啟用安全防護產品以防御漏洞。

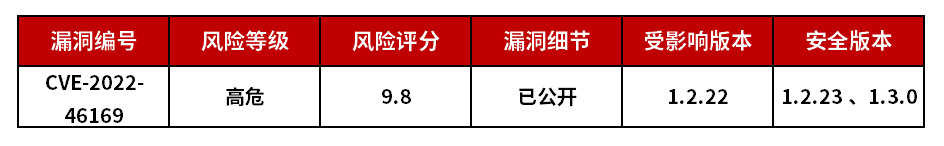

漏洞信息

排查方法一

通過天融信自適應安全防御系統從安全運營視角自動化構建主機資產指紋庫,可全面收集Web服務、Web應用、Web框架等信息,快速定位受影響主機及Cacti版本,有效提升安全漏洞響應效率。

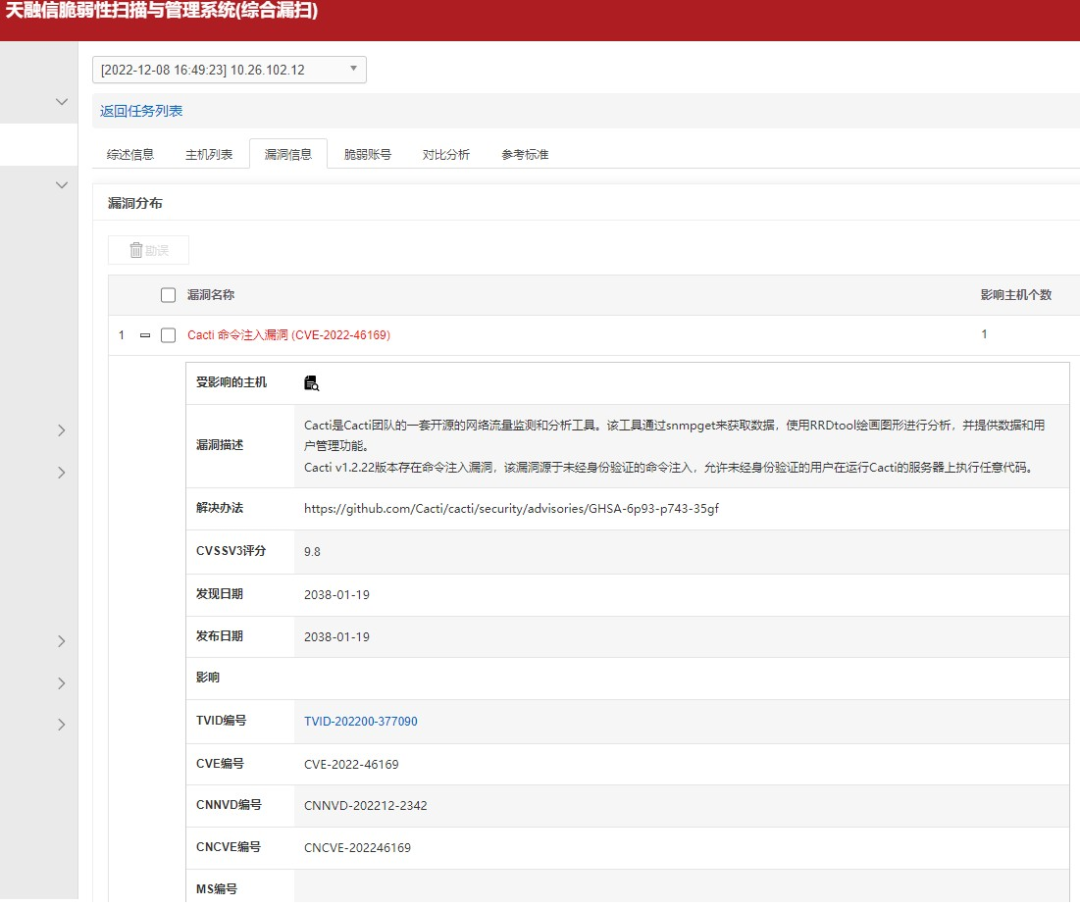

排查方法二

天融信脆弱性掃描與管理系統集成系統漏掃、Web漏掃、數據庫漏掃、弱口令檢測、基線核查等功能,對信息資產進行全面的脆弱性檢查,提供專業的安全分析和修補建議。

目前天融信脆弱性掃描與管理系統已緊急更新Cacti漏洞檢查插件,可將漏洞規則庫升級至vas-sys-v1.0-2022.12.08.tir版本,下發掃描任務后快速排查Cacti漏洞。

修復建議

1、安全補丁

目前Cacti官方已發布安全補丁,但暫未發布版本更新,建議受影響用戶關注官方更新或參考官方補丁代碼進行修復:

https://github.com/Cacti/cacti/commit/7f0e16312dd5ce20f93744ef8b9c3b0f1ece2216

https://github.com/Cacti/cacti/commit/b43f13ae7f1e6bfe4e8e56a80a7cd867cf2db52b

注意:對于在PHP<7.0下運行的1.2.x實例,還需要進一步更改:

https://github.com/Cacti/cacti/commit/a8d59e8fa5f0054aa9c6981b1cbe30ef0e2a0ec9

2、緩解方案

(1) 通過更新lib/functions.php中get_client_addr函數防止授權繞過,可參考官方補丁代碼;

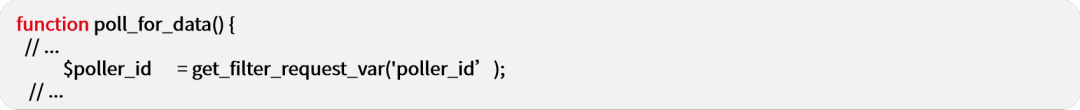

(2) 通過更改remote_agent.php文件防止命令注入,檢索$poller_id參數時使用get_filter_request_var函數代替get_nfilter_request_var:

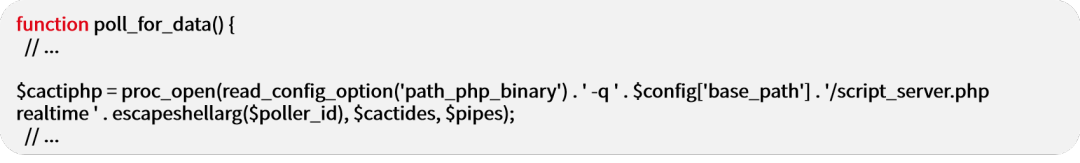

(3) 在參數$poller_id傳入proc_open()函數之前通過escapeshellarg()函數進行轉義:

參考鏈接:

https://github.com/Cacti/cacti/security/advisories/GHSA-6p93-p743-35gf

近年來,新型Web漏洞頻發,關于如何在這場不對等的攻防戰役中提升主動防御能力,細顆粒度的資產管理與持續的檢測響應是核心關鍵。

免 費 試 用

天融信自適應安全防御系統是一款基于自適應安全架構的主機安全感知防護平臺,系統由管控中心和安全探針Agent組成,可快速構建主機安全感知防護平臺,從預測、防御、檢測、響應層面全面加強安全監控、安全分析和響應能力,在資產梳理的基礎上提供全棧保護能力,有效幫助客戶抵御高級威脅攻擊,全面提升安全運營能力。

2022年12月9日—2023年3月9日

「識別二維碼」

天融信自適應安全防御系統

即刻預約試用~

TOPSEC

作為中國網絡安全、大數據和云服務提供商,天融信始終以捍衛網絡空間安全為己任,不斷推出滿足企業客戶安全需求的產品與服務,積極應對新的安全威脅與挑戰,為保障國家網絡空間安全貢獻企業力量。

- 關鍵詞標簽:

- 天融信阿爾法實驗室 Cacti命令執行漏洞 免費排查方案